J:COMを偽装した詐欺メールが届く

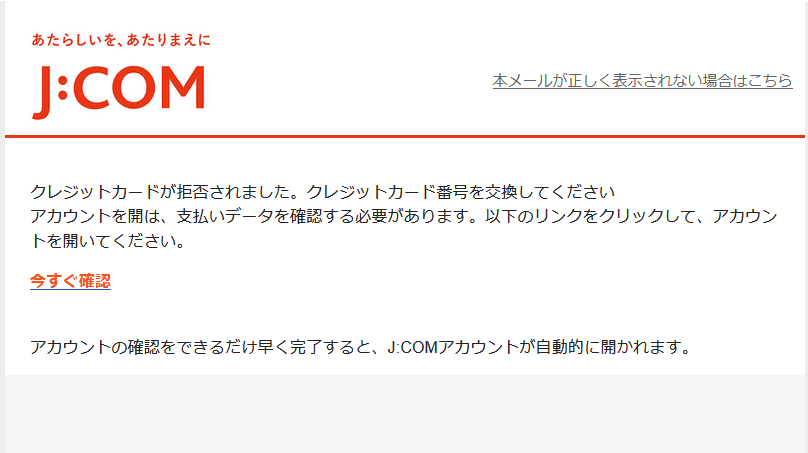

ここ数ヶ月、J:COMから「クレジットカードが拒否されました。

送信者を確認してもJCOMなので、メールはJCOMからなのだと思っていました。

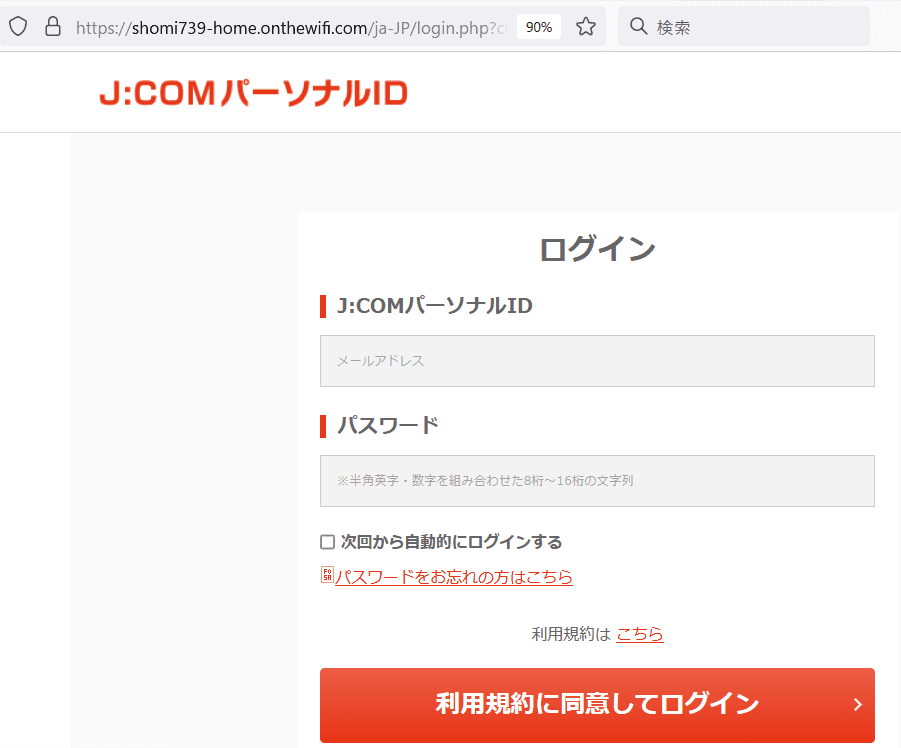

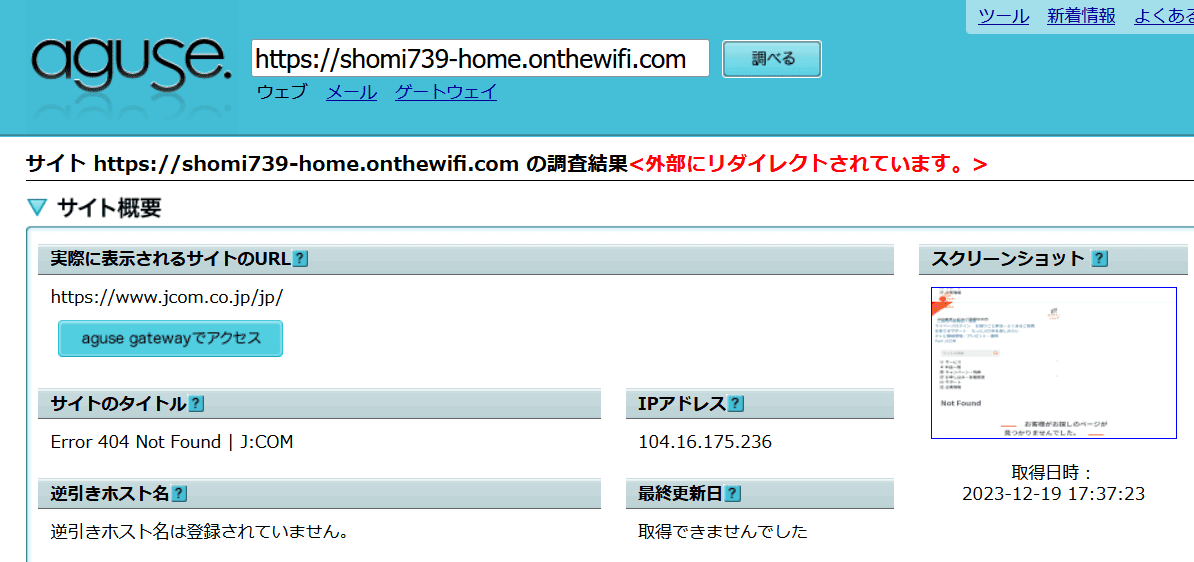

「今すぐ確認」をクリックすると、下の画面が開きます。そして、詐欺サイトだとすぐに分かります。

アドレス欄を見ると、[shomi739…]というアドレスになっていてJCOMのドメインが使われていません。この詐欺サイトの恐ろしいところは、JCOMの「https://www.jcom.co.jp/jp/」にリダイレクトされていることです。実際に表示されるのはJCOMの画面のようです。この過程のどこかで、ログイン情報とカード情報を抜き取るという手口のようです。なお、「パスワードをお忘れの方はこちら」にも詐欺サイトのリンクが貼られています。「利用規約」のリンクは正規のリンク先になっています。

この詐欺メールの文面を読めば分かりますが、外国人が書いた文章です。

「クレジットカード番号を交換してください」という日本語を書く日本人は皆無です。その他の部分もおかしな日本語になっています。こんな文章を書く日本人はいません。詐欺グループに学習されると困るので、どの日本語がおかしいかは書きませんが、通常の社会人ならこんな文章は書きません。

いつものように、ロシア人のグループの犯行のように思います。何年経っても日本語がうまくならないロシア人。ロシア人と考える理由は過去記事を参照。以前調べたので、同じことは書きません。

J:COMに問い合わせる

気になったのが、カードの期限についてです。カードの期限の問題があるかも知れないので、とりあえず、(メールのリンクではなく)J:COMのホームページから「J:COMマイページ」にログインし、カード情報を更新しました。

手続きは完了したのですが、詐欺メールが気になったので、JCOMに電話で報告。

まず、JCOMではメールでこのような連絡をすることはない、と言われました。引き落としできない場合は、郵送で通知するそうです。ということで、詐欺メールであることが確定しました。

次に、引き落としについては、クレジット会社から正常に引き落とされており、引き落としができないという状態にはこれまで一度もなっていないことも確認しました。

ここで疑問が生じます。なぜ、この詐欺メールがピンポイントで届いたのでしょうか。詐欺メールを送った連中は、闇雲に送っている分けではないことは、類似のメールを受け取ったことがないことからも分かります。まさに、ピンポイントで送りつけてきたのです。ただ、JCOMのメールアドレス宛てに届いたメールなので、JCOM契約者を狙っての犯行だと思います。

JCOMから個人情報が漏洩しているのではないか、という疑念が沸きます。

J:COM担当のやる気のなさが気になる

JCOMに電話したとき気になることがありました。それが「やる気のなさ」です。

通常、詐欺メールが届きました。そのリンクをクリックすると詐欺サイトが開きました。

あなたが担当者なら、どういう対応をしますか?

J:COMの担当者は、どのようなメールの内容なのか、開いたサイトのアドレスは何なのか、一切聞きません。担当部局に伝えます、とのこと。この担当者は担当部局に何を伝えるのでしょうか。これじゃあ、詐欺メールの報告が1件ありました、という報告しかできないはずです。J:COMは、詐欺サイトを潰していくという考えは毛頭ないようです。詐欺サイトは放置したまま。もっと真面目に取り組んで欲しいものです。

あまりにもお粗末な対応に頭にきたので、開いたサイトのURLを伝えました。しかし、担当者はそれを復唱することはありません。URLを復唱しないなどありえません。伝える気がないのです。担当部局には何も伝わらないと思います。

J:COMのセキュリティ認識がとても低いと感じます。実際のところ、他の会社も同じだと思います。しかし、こんな姿勢では、詐欺サイトにだまされる人を救えません。もともと、救う気などないような対応です。なぜ、積極的に詐欺サイトの情報を収集し、それを停止する努力をしないのか。とても不思議に感じました。

詐欺サイトは、簡単にurlを変更するから、いたちごっこ、という認識は大間違いです。相手が諦めるまで、詐欺サイトを潰していくのがネットで飯を食っている会社がやるべきことです。「いたちごっこ」は最初に諦めた人が負け。JCOMは最初から諦めているようです。

今回の事案は、JCOMから個人情報が流出していると思います。そうでなければ、ピンポイントの詐欺メールは来ません。絶対に。そのうち、大問題になるでしょう。JCOMの個人情報漏洩です。

ソースを確認する

JCOMメールの場合、ツールバーの[その他] ⇒ [ソースを表示]でソースを確認できます。Gmailの場合は、開いたメールの右上の三つの点でソースを表示できます(画面上部の三つの点ではなく、右上です)。

今回は以下のように偽装されていました。

Return-Path: AAA@jcom.home.ne.jp

Received: from imta0007.jcom.zaq.ne.jp by ibmta0007-jc.im.kddi.ne.jp

with ESMTP

id 20240103116048261.CNJ.123456.imta0007.jcom.zaq.ne.jp@imta0007.jcom.zaq.ne.jp

for AAA@jcom.home.ne.jp; Wed, 03 Jan 2024 11:11:30 +0900

Received: from 5acf2cc7.bb.sky.com([90.207.44.199])

by ifmta0007-jc.im.kddi.ne.jp with ESMTP

id 20240219010144394.EUUL.88937.5acf2cc7.bb.sky.com@imta0007.jcom.zaq.ne.jp

for AAA@jcom.home.ne.jp; Wed, 3 Jan 2024 11:11:30 +0900

MIME-Version: 1.0

To: AAA@jcom.home.ne.jp

From: AAA@jcom.home.ne.jp ← 改ざん

Subject: =?utf-8?B?

この冒頭の部分が 「Envelope」と呼ばれる部分で、「Envelope From」(または「Return-Path」)と「Envelope To」(または「RCPT TO」、「Received」)が該当します。

Return-Path: AAA@jcom.home.ne.jp:これが「Envelope From」に該当します。これはメールが送信された元のアドレスを示します。 ⇒ 改ざん・偽装されています。

for AAA@jcom.home.ne.jp:これが「Envelope To」に該当します。これはメールの最終的な宛先を示します。

その下が「ヘッダ(Header)」と呼ばれる部分で、メールの経路を知ることができます。IPは90.207.44.199。

このメールが送信されたのはイギリスのトッドモーデン(Todmorden)という小さな町のサーバーが使われています。別のメールでは中国からのものでした。

このメールの恐ろしいところは、差出人を宛先と同じに偽装していることです。つまり、アカウントを乗っ取ったと言いたいらしい。その割には、書かれている本文が情けない文章なのですが。日本語が意味不明で、何を言っているのか理解できません。

差出人を偽装した詐欺メールを初めて見たのでちょっとびっくりしました。後でじっくり調べたいと思います。

ちなみに、どうやって調べるか。マイクロソフトのCopilotに聞くと丁寧に教えてくれます。